A equipe de inteligência de ameaças do Wordfence foi recentemente informada sobre uma campanha de phishing direcionada a usuários do WordPress.

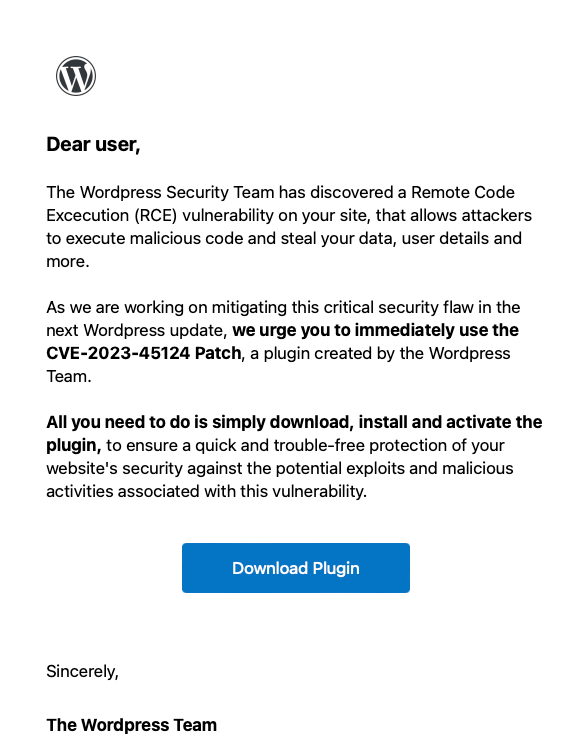

O e-mail de phishing afirma ser da equipe do WordPress e alerta sobre uma vulnerabilidade de execução remota de código no site do usuário com um identificador CVE-2023-45124, que atualmente não é um CVE válido. O e-mail solicita que a vítima baixe um plugin “Patch” e instale-o.

O link para download do plug-in redireciona a vítima para uma página de destino falsa e convincente em en-gb-wordpress[.]org:

Se a vítima baixar o plug-in e instalá-lo em seu site WordPress, o plug-in será instalado com um golpe wpress-security-wordpresse adicionará um usuário administrador mal-intencionado com o nome de usuário wpsecuritypatch.

Em seguida, ele envia o URL do site e a senha gerada para esse usuário de volta para um domínio C2: wpgate[.]zip. O plugin malicioso também inclui funcionalidades para garantir que este usuário permaneça oculto.

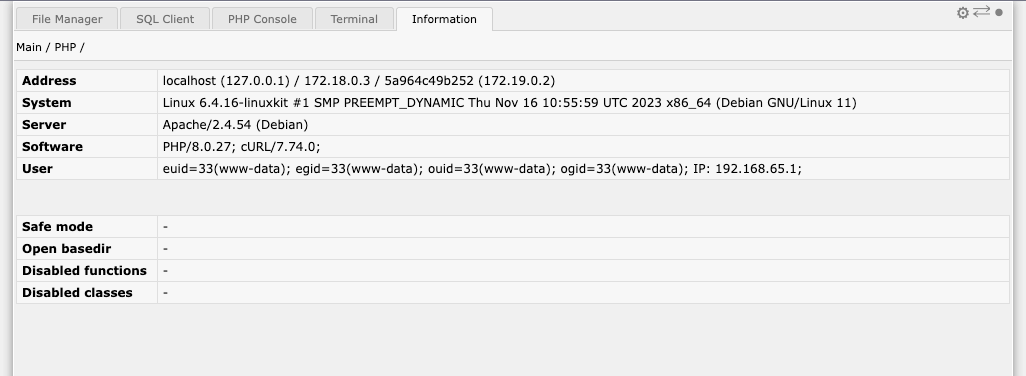

Além disso, ele baixa um backdoor separado wpgate[.]zipe o salva com um nome de arquivo wp-autoload.phpno webroot. Este backdoor separado inclui uma senha codificada que inclui um gerenciador de arquivos, um cliente SQL, um console PHP e um terminal de linha de comando, além de exibir informações do ambiente do servidor:

Isso permite que os invasores mantenham a persistência por meio de múltiplas formas de acesso, garantindo-lhes controle total sobre o site WordPress, bem como sobre a conta do usuário da web no servidor.

Indicadores de compromisso:

Um wp-autoload.php arquivo no webroot com um hash SHA-256 deffd5b0344123a984d27c4aa624215fa6452c3849522803b2bc3a6ee0bcb23809

Um plugin com um pouco de wpress-security-wordpress

Um usuário administrativo oculto com um nome de usuário dewpsecuritypatch

Os seguintes domínios maliciosos:

en-gb-wordpress[.]org

wpgate[.]zip

Conclusão

No PSA de hoje, alertamos sobre uma campanha de phishing direcionada a usuários do WordPress com a intenção de induzir as vítimas a instalar um plugin backdoor malicioso em seus sites.

Nossa telemetria indica que nenhum usuário do Wordfence está infectado no momento e adicionamos o usuário administrador mal-intencionado aos nossos nomes de usuário mal-intencionados conhecidos.

Além disso, estamos atualmente no processo de teste de assinaturas de malware para detectar o plug-in malicioso e o backdoor separado, que será lançado para usuários Wordfence Premium , Wordfence Care , Wordfence Response e usuários pagos do Wordfence CLI o mais rápido possível. Os usuários gratuitos do Wordfence receberão as mesmas assinaturas 30 dias depois.

Lançaremos uma análise aprofundada do plugin malicioso e wp-autoload.php do backdoor separado em uma postagem futura. Por enquanto, fique atento a este e-mail de phishing e não clique em nenhum link, incluindo o link Cancelar inscrição, nem instale o plugin em seu site.

Vá em frente e proteja a Web!

Aqui na Had Cloud estamos de olho em todas as atualizações de segurança para o seu WordPress, além de adotar sempre as melhores práticas.

Se você tem amigos ou conhecidos de sites WordPress, encaminhe este aviso a eles para garantir que não instalem este plugin malicioso.

Texto traduzido e adaptado de : https://www.wordfence.com/blog/2023/12/psa-fake-cve-2023-45124-phishing-scam-tricks-users-into-installing-backdoor-plugin/